Ecco una guida pratica per configurare i numeri VOIP attivi sulle Vodafone Station, su centralini FreePBX. Nell’esempio riportato la distribuzione usata e quella ormai nota del centralino NethVoice di Nethesis.

La configurazione permette di utilizzare le numerazioni fornite da Vodafone su un centralino VOIP collegato alla Vodafone Station e di poterli utilizzare con tutte le regole di rotte in uscita ed in entrata.

Per prima cosa bisognerà recuperare i parametri VOIP del proprio numero e per fare questo sarà necessario rivolgersi al numero di supporto dedicato di Vodafone 42323,e richiedere i parametri della configurazione che vi verranno trasmessi con un SMS.

I parametri che vi verranno trasmessi sono quelli riportati di seguito:

Ecco una guida pratica per configurare i numeri VOIP attivi sulle Vodafone Station, su centralini FreePBX. Nell’esempio riportato la distribuzione usata e quella ormai nota del centralino NethVoice di Nethesis.

La configurazione permette di utilizzare le numerazioni fornite da Vodafone su un centralino VOIP collegato alla Vodafone Station e di poterli utilizzare con tutte le regole di rotte in uscita ed in entrata.

Per prima cosa bisognerà recuperare i parametri VOIP del proprio numero e per fare questo sarà necessario rivolgersi al numero di supporto dedicato di Vodafone 42323,e richiedere i parametri della configurazione che vi verranno trasmessi con un SMS.

I parametri che vi verranno trasmessi sono quelli riportati di seguito:

Parametri di configurazione VOIP personali.

Username : +390XXXXXXX

Password : YoPZjTegH_XXXXXXXXXXXXXXX

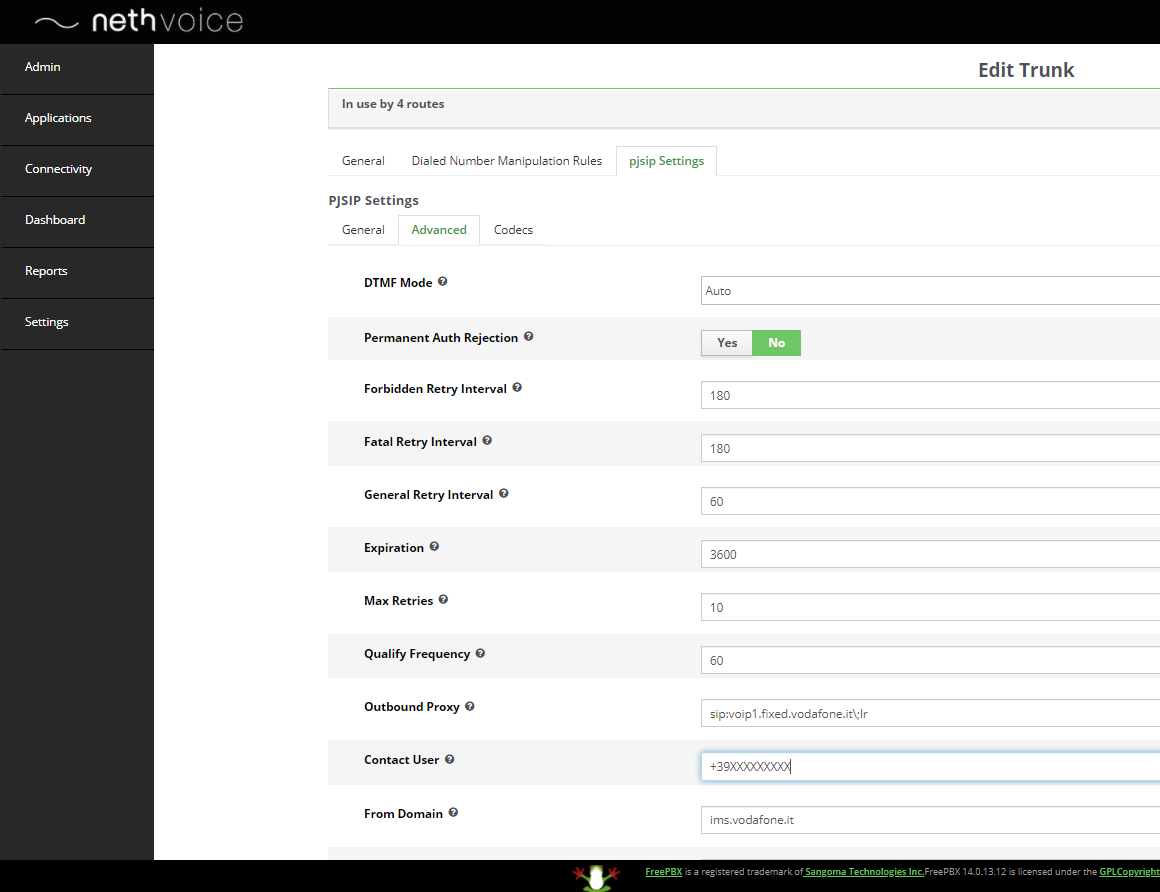

SIP Outbound Proxy : Voip1.fixed.vodafone.it

Codec VOIP supportati.

Codec voce (in ordine di priorità): G.711 A-law,G.711 u-law,G.729

Codec Fax e POS (in alternativa): G.711 A-law,T.38

Parametri servizio VOIP generici.

SIP Domain: ims.vodafone.it

SIP Port: 5060

I parametri utili sono Username, Password, SIP Outbound Proxy e SIP Domain.

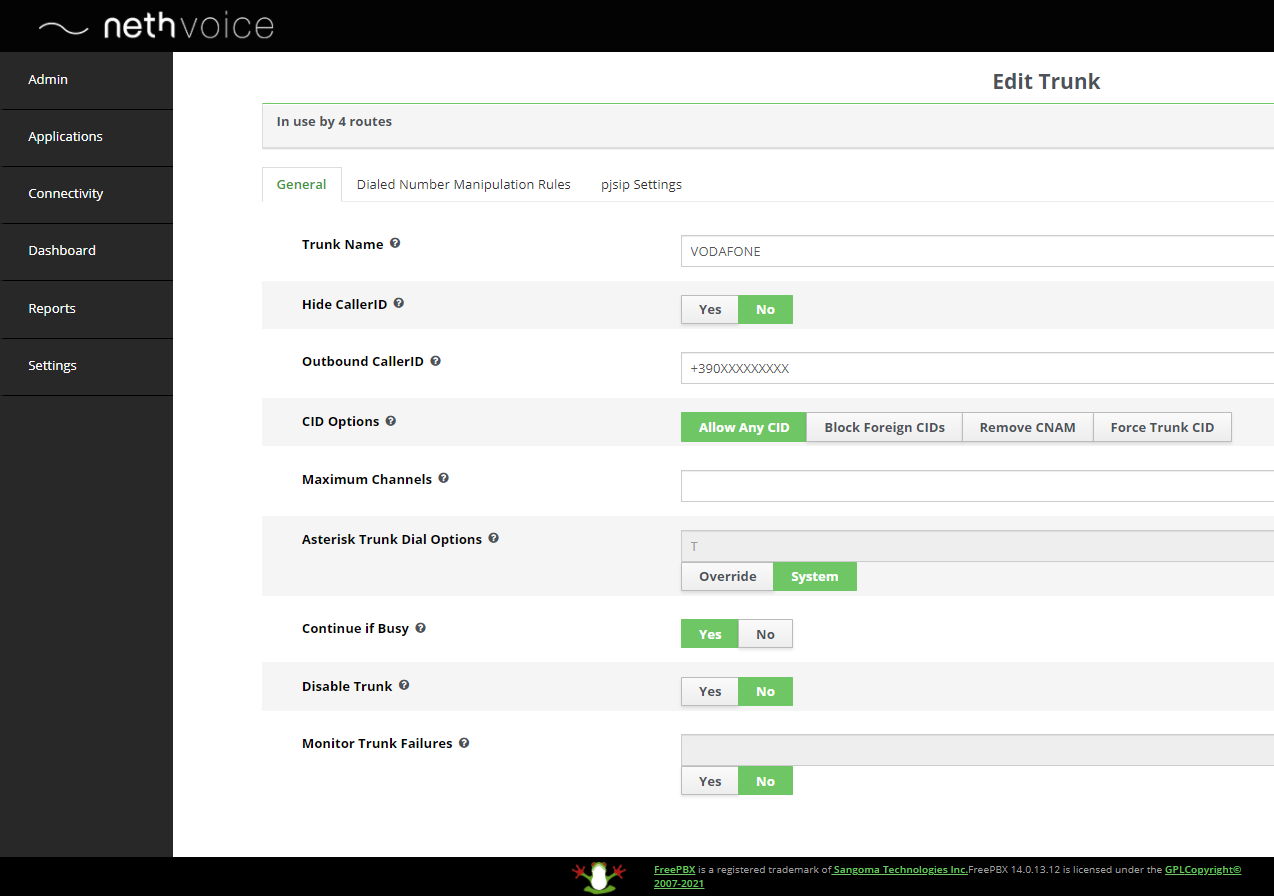

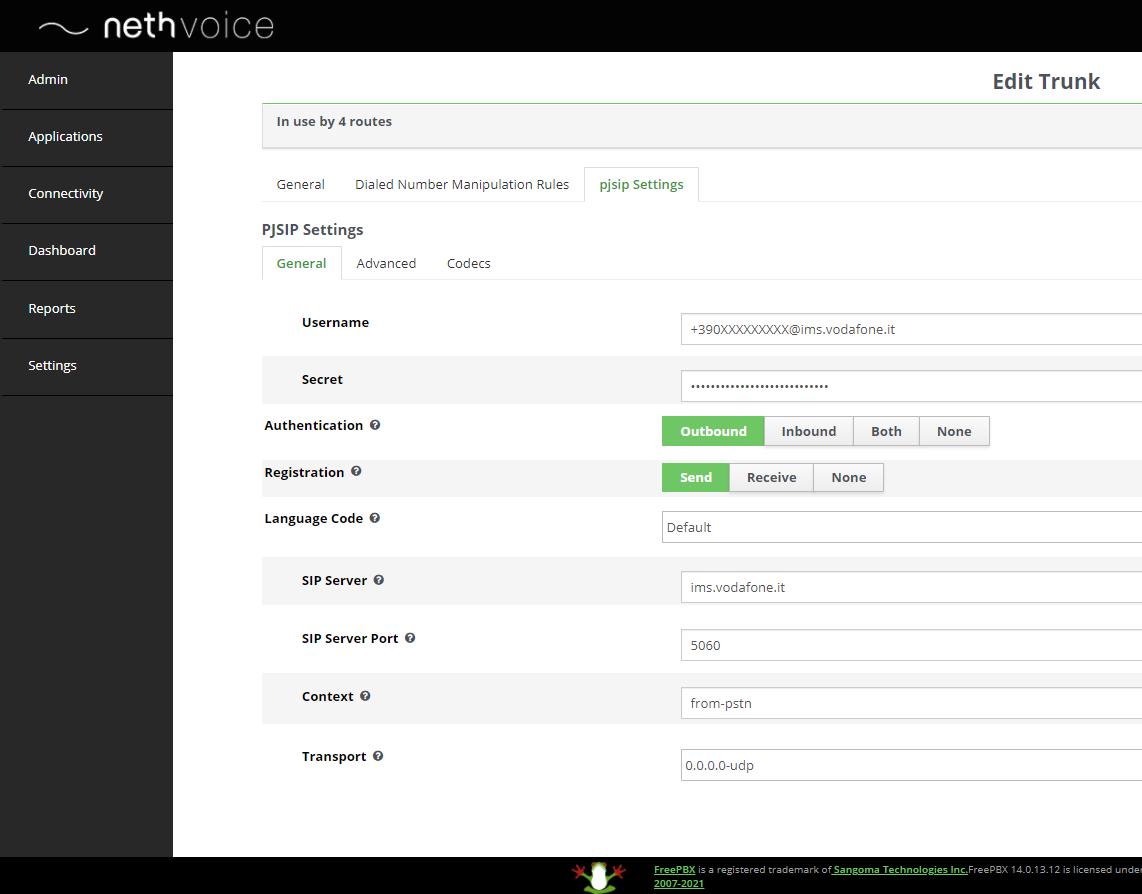

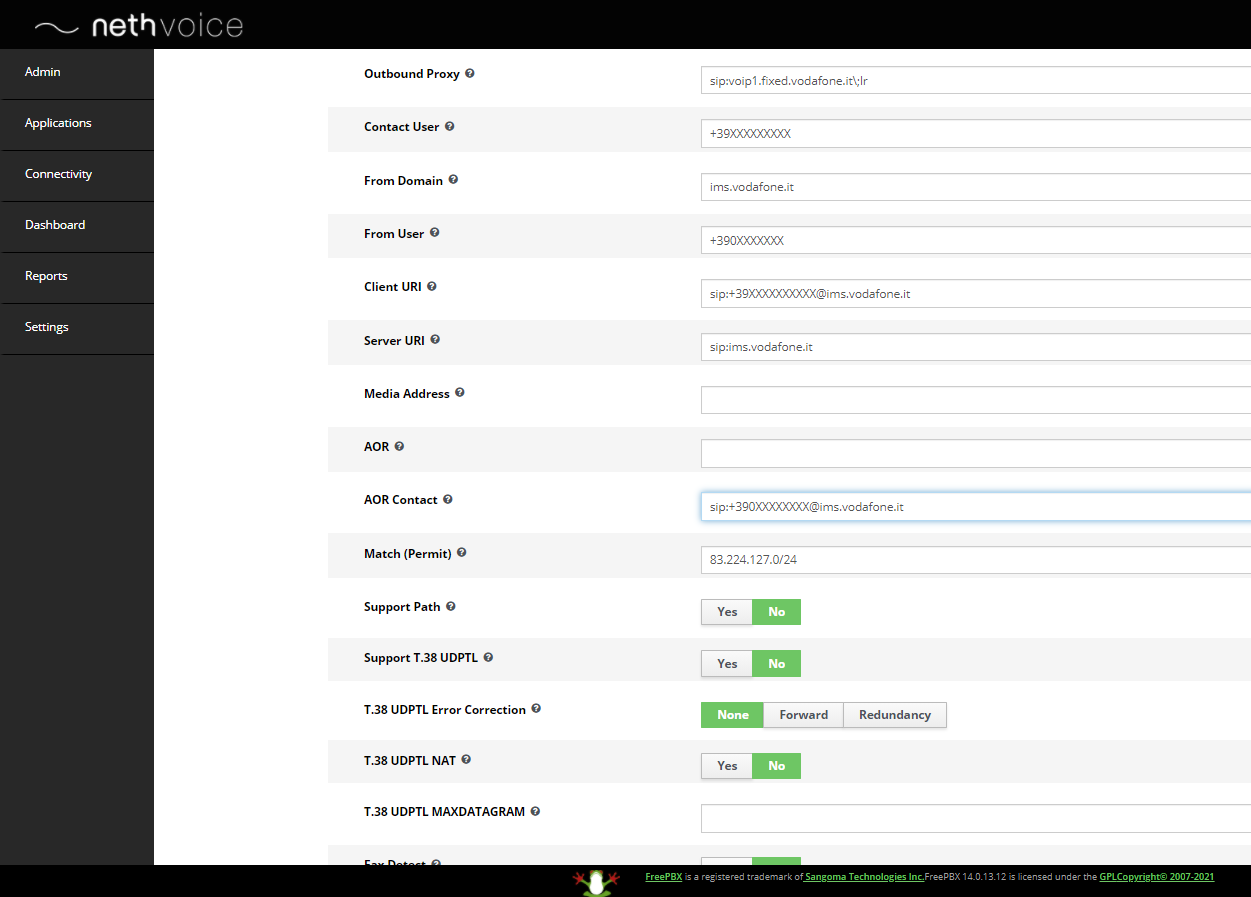

Adesso vediamo come configurare il nostro centralino: dalle impostazioni Avanzate dell’interfaccia

NethVoice, andiamo al menu Connectivity e Trunks. Il tipo di Trunk e pjsip, quindi dal menù Add Trunk segliamo pjsip trunk.

nel prossimo passaggio, il parametro Secret equivale alla Password fornita da Vodafone

Buon lavoro.